Nie takie żmijowate szybkie, jak je malują

17 marca 2016, 13:29Wbrew obiegowej opinii żmijowate (Viperidae) nie są wcale najszybciej uderzającymi wężami.

Microsoft łata dziesiątki niebezpiecznych luk

9 sierpnia 2017, 11:43Microsoft poprawił ponad 20 dziur pozwalających na przeprowadzenie zdalnych ataków. Część z nich była uznawana za krytyczne. Najpoważniejsza luka, oznaczona CVE-2014-8620, była związana z nieprawidłowym zarządzaniem pamięcią przez Windows Search. Napastnik, który wykorzystałby tę dziurę, mógłby przejąć pełną kontrolę nad systemem, poinformował Microsoft.

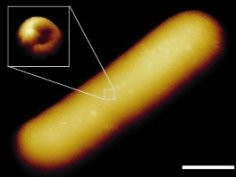

Sfilmowano, jak układ odpornościowy zabija bakterie

8 maja 2019, 11:31Po raz pierwszy sfilmowano, jak podczas odpowiedzi immunologicznej ludzkie białka "dziurawią" osłony komórkowe bakterii. Cały proces jest tak pomyślany, by komórki organizmu gospodarza miały czas zabezpieczyć się przed atakiem.

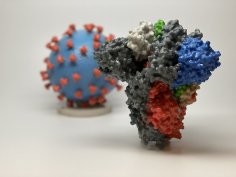

Wiemy, co robi SARS-CoV-2, by uniknąć układu odpornościowego

5 lutego 2021, 17:34Naukowcy z Pittsburgh University opisali, w jaki sposób ewoluuje SARS-CoV-2 by uniknąć ataku ze strony przeciwciał. Okazuje się, że wirus usuwa fragmenty swojego kodu genetycznego. Jako, że fragmenty te częściowo należą do sekwencji opisującej kształt proteiny szczytowej (białka S), to po pewnym czasem zmiany w tej proteinie są na tyle duże, iż przeciwciała nie mogą się do białka przyczepić.

Tysiące dolarów za informacje o lukach

10 stycznia 2007, 10:42Firma iDefense oferuje 8000 dolarów za informacje o lukach, które mogą zostać wykorzystane do zdalnego ataku na system Windows Vista i przeglądarkę Internet Explorer 7. Ponadto dodatkowe 4000 dolarów zostaną wypłacone za zaprezentowanie działającego prototypowego kodu, wykorzystującego luki.

Zdusić cukrzycę w zalążku

3 grudnia 2008, 00:07Nowy typ terapii cukrzycy typu I przechodzi obecnie testy kliniczne w kilku krajach. Leczenie trwale uderza w przyczynę choroby, jaką jest atak układu immunologicznego na zlokalizowane w trzustce komórki wytwarzające insulinę.

Udany atak na BitLockera

7 grudnia 2009, 17:40Eksperci z Instytutu Fraunhofera przeprowadzili skuteczny atak na mechanizm BitLocker w Windows. Pozwala on na poznanie kodu legalnego użytkownika nawet wówczas, gdy w komputerze zaimplementowano technologię TPM (Trusted Computing Module).

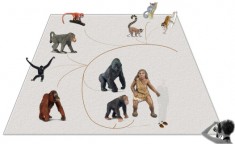

Kreacjonizm dozwolony w szkołach?

2 kwietnia 2011, 11:43Stany Zjednoczone to chyba jedyny kraj Zachodu, w którym niektórzy uczniowie, studenci, szkoły i nauczyciele nie chcą słyszeć o teorii ewolucji i czasem daje się im do tego prawo. Teraz parlamentarzyści ze stanu Tennessee zaproponowali uchwalenie przepisów, które będą chroniły nauczycieli podważających teorię ewolucji czy teorię globalnego ocieplenia.

SpamSoldier zmienia ekonomię spamu

19 grudnia 2012, 11:07SpamSoldier to, zdaniem Andrew Conwaya z firmy Cloudmark, szkodliwy kod, który całkowicie zmienia zasady gry na rynku SMS-owego spamu. Kod atakuje system Android i tworzy botnet, wykorzystujący zarażone telefony do rozsyłania spamu

Niebezpieczne rozszerzenia

20 sierpnia 2014, 08:45Analiza 48 000 rozszerzeń dla przeglądarki Chrome wykazała, że wiele z nich jest wykorzystywanych do kradzieży danych i innych działań skierowanych przeciwko użytkownikowi. Przecięty internauta nie jest w stanie stwierdzić, że rozszerzenie dokonuje nań ataku.